The international standardization organizations IEEE and IETF are working together to develop a highly reliable, low-power wireless communication protocol stack for the Internet of Things that can access the Internet. IEEE is mainly responsible for formulating standards for the physical layer and link layer of Internet of Things communication protocols, such as the IEEE802.15.4-2006 standard, of which IEEE802.15.4e is the latest link layer standard. The IETF is mainly responsible for formulating the network layer and above standards for Internet of Things communication protocols, such as 6LoWPAN, RPL and CoAP standards, which can connect resource-limited sensor nodes to the Internet. Network security is the basis for the large-scale development of the Internet of Things. A safe and efficient mechanism must be designed to ensure the normal operation of communication protocols. This article introduces the Internet of Things communication protocol stack in detail, focusing on analyzing and discussing the latest research progress in its security. Finally, the research direction of secure communication protocols for the Internet of Things is summarized and prospected.

Nel 2005 l'Unione Internazionale delle Telecomunicazioni (UIT) ha pubblicato un rapporto sul tema "Internet degli oggetti". Il rapporto proponeva per la prima volta che "l'Internet degli oggetti utilizzerà codici a barre, identificazione a radiofrequenza e sensori e altri dispositivi di rilevamento per raggiungere l'obiettivo attraverso una serie di protocolli di comunicazione standard." Identificazione intelligente e monitoraggio in tempo reale dello stato di qualsiasi oggetto" [1-3]. Attualmente, un nuovo ciclo di rivoluzione industriale è stato avviato nei principali Paesi sviluppati di tutto il mondo e i Paesi stanno iniziando ad applicare nuove tecnologie come l'Internet delle cose e i big data al processo di produzione industriale intelligente [4-5]. Gli Stati Uniti hanno proposto per la prima volta il concetto di "Industrial Internet of Things" nel 2012, applicando le nuove tecnologie dell'Internet of Things alla produzione di fascia alta per raggiungere l'obiettivo di rivitalizzare la produzione avanzata negli Stati Uniti. La Germania ha proposto il piano strategico "Industria 4.0" nel 2013, che mira a trasformare le fabbriche manifatturiere tradizionali in fabbriche intelligenti, costruendo sistemi cyber-fisici per collegare vari elementi come prodotti, attrezzature e persone. Nel 2015, il mio Paese ha pubblicato il piano strategico "Made in China 2025", che ha indicato il compito di "promuovere la profonda integrazione delle tecnologie informatiche di nuova generazione, come l'Internet degli oggetti e i big data, con la produzione tradizionale, e di promuovere la trasformazione e l'aggiornamento della produzione tradizionale in produzione intelligente". È evidente che l'applicazione delle nuove tecnologie dell'Internet degli oggetti alle future applicazioni industriali è una tendenza di sviluppo inevitabile.

Currently, the International Organization for Standardization IEEE and IETF are working together to develop a set of highly reliable, low-power wireless communication protocols that can be connected to the Internet for the Industrial Internet of Things. Data in the industrial manufacturing process (such as rotation speed, vibration, temperature, humidity, acceleration, etc.) are collected in real time through a large number of cheap, resource-limited sensor nodes, and then a set of standard wireless communication protocols are used for single-hop or multi-hop transmission. Finally, the collected data is sent to the remote server through the border router. The IEEE working group is mainly responsible for formulating standards below the link layer, such as the IEEE802.15.4-2006 standard [6], of which IEEE802.15.4e[7] is the latest version of the link layer standard. The IETF working group is mainly responsible for formulating standards above the link layer, including adaptation layer 6LoWPAN [8], network layer IPv6RPL [9] and application layer CoAP [10] standards, which can implement resource-constrained sensor nodes and next-generation IPv 6Internet for interconnection.

Since the Internet of Things is widely used in national infrastructure fields such as petroleum, petrochemicals, coal mines, and power grids, the security issue of the Internet of Things will be a key issue that must be solved during its development and application. The Stuxnet virus in 2010 caused multiple industrial control networks around the world to fail to work properly (such as the Iranian nuclear power plant accident). In 2015, hackers launched a malicious code Black Energy (black energy) attack on Ukraine’s power system, resulting in serious consequences such as long-term and large-scale power outages. In the Mirai incident in 2016, attackers used hundreds of thousands of IoT devices such as web cameras to launch DDoS attacks on domain name servers, causing a large number of users to be unable to use network services normally. In addition, the seven deadly attacks released by RSA2017, the most influential industry event in the information security community, include attacks on the Industrial Internet of Things. It can be seen that attacks on the Internet of Things are currently emerging in endlessly, and they are increasingly valued by the government and academia.

Tuttavia, i protocolli di comunicazione IoT attuali presentano ancora molti problemi di sicurezza. La letteratura [11-14] ha evidenziato l'esistenza di vulnerabilità di sicurezza nel livello di collegamento dello stack di protocollo dell'Internet degli oggetti e gli aggressori possono sferrare attacchi di sincronizzazione temporale, attacchi di manomissione e attacchi di esaurimento dell'energia. La letteratura [15-17] ha evidenziato l'esistenza di varie vulnerabilità di sicurezza nel protocollo RPL dello stack di protocollo IoT. Gli aggressori possono sferrare attacchi di tipo witch, attacchi di tipo selected forward, attacchi di tipo HELLO flooding e attacchi di tipo wormhole, ecc. Questo articolo presenta innanzitutto lo stack di protocolli IoT e la sua architettura di sicurezza; discute poi gli ultimi progressi della ricerca sugli standard e i meccanismi di sicurezza del livello fisico e del livello di collegamento, del livello adattivo 6LoWPAN, del livello di routing RPL e del livello applicativo CoAP nello stack di protocolli di comunicazione IoT; infine, riassume e prospetta la direzione della ricerca sui protocolli di comunicazione sicuri per l'Internet degli oggetti.

1 Lo stack di protocollo dell'Internet degli oggetti e la sua architettura di sicurezza

1.1 Internet of Things Communication Protocol Stack The work goal of the international standardization organizations IEEE and IETF is to design a highly reliable, low-power, Internet-accessible communication protocol stack on resource-constrained sensor nodes so that it can support Hundreds or thousands of nodes perform self-organized multi-hop communication. The IEEE working group published the IEEE802.15.4-2006 standard [6] in 2006, which is suitable for short-distance and low-power consumption scenarios. The physical layer of this standard stipulates that the maximum data transmission rate is 250kbps and operates in the ISM frequency band, in which 2 There are 16 channels in the 4GHz frequency band. In addition, the IEEE802.15.4-2006 standard uses optional time slots to guarantee the GTS mechanism and CSMA-CA channel access mechanism, and supports the ACK mechanism to ensure reliable transmission. So far, this standard has become the physical layer and standard of protocols such as Zig-Bee [18], WirelessHART [19], ISA100.11a [20] and WIA-PA [21]. Link layer basics. However, wireless communications based on the IEEE802.15.4-2006 standard have exposed many problems in terms of low power consumption and reliability. In 2008, DUST proposed a TSMP (Time-Synchro) nizedMeshProtocol) time synchronization technology [22]. TSMP uses time division multiple access TD-MA technology to avoid idle monitoring of nodes in the network, reducing network energy consumption. It also uses time slot frequency hopping mechanism to solve the problems of multipath attenuation and external network interference, and improves the reliability of wireless transmission. In 2012, the IEEE802.15.4 working group officially released the IEEE802.15.4e standard. Its core technology is TimeSynchronization Channel Hopping (TimeSynchronization Channel Hopping). ionChannelHopping, TSCH), among which TSMP technology is the basis of TSCH. In the IEEE802.15.4e network, nodes turn on or off radio frequencies at predetermined times through precise time synchronization, thereby saving node energy consumption; in addition, nodes adopt a time slot-based frequency hopping mechanism, thereby enhancing the node’s resistance to surrounding Robustness against environmental noise interference and multipath interference [23].

The IETF working group is mainly responsible for the formulation of high-level standards such as the application layer, network layer and adaptation layer of the protocol stack. IETF has successively established three working groups, namely 6LoWPAN (IPv6overLowpower) ersonalArreaNetworks) Working Group, ROLL (Routing GoverLossia ndLow-po-werNetworks) working group and CoRE (ConstraineedRestful Environ-ment) working group. The IETF6LoWPAN working group is responsible for developing IPv6 protocols that can run on low-power personal area networks. The IETFROLL working group is responsible for developing the IPv6RPL routing protocol that can run on low-power and lossy networks [9]. The IETFCoRE working group is responsible for developing a lightweight application layer CoAP protocol [10] that can run on resource-constrained nodes, so that resource-constrained nodes can communicate with the existing Internet. In addition, IETF established 6TiSCH (IPv6overtheTSCHmodeofIEEEE802. 15.4e) Standards Group [24], responsible for the design of the IPv6 protocol in IEEE802.15.4eTSCH mode. The latest progress of this working group in security includes low-overhead secure network access. Mechanism and 6TiSCH security architecture design.

1.2 Architettura di sicurezza Gli obiettivi di sicurezza dell'Internet degli oggetti sono fondamentalmente gli stessi di altre reti e comprendono principalmente cinque obiettivi: riservatezza, integrità, disponibilità, non ripudio e freschezza dei dati. La riservatezza si riferisce alla garanzia che le informazioni riservate non vengano divulgate a soggetti non autorizzati attraverso l'uso di tecnologie di crittografia e decrittografia delle informazioni. L'integrità si riferisce alla garanzia che le informazioni non vengano manomesse utilizzando tecnologie quali l'autenticazione dell'integrità, l'hashing e le firme digitali. La disponibilità si riferisce all'uso di mezzi tecnici come la tolleranza ai guasti, il rilevamento delle intrusioni o l'auto-riparazione della rete per garantire che la rete possa continuare a fornire servizi normali in caso di attacco. Non ripudio significa che l'iniziatore della fonte di informazioni non può negare le informazioni da lui stesso inviate. Le tecnologie comunemente utilizzate includono la firma, l'autenticazione dell'identità e il controllo degli accessi. La freschezza dei dati si riferisce alla garanzia che gli utenti ottengano le informazioni di cui hanno bisogno entro un determinato periodo di tempo. Le tecnologie comunemente utilizzate includono la gestione della rete, il rilevamento delle intrusioni e il controllo degli accessi. Inoltre, gli obiettivi di sicurezza dell'IoT comprendono anche la privacy, l'anonimato e la fiducia.

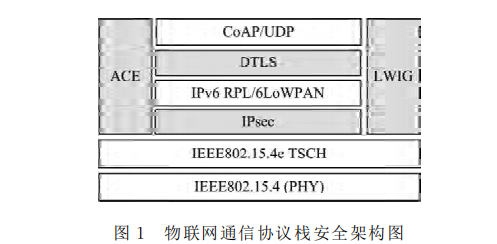

Figure 1 shows the security architecture of the IoT protocol stack. CoAP is a REST architecture IoT application layer protocol based on UDP protocol, using DTLS (DatagramTransport-Laye rSecurity) [25-26] provides end-to-end secure transmission. DTLS is an extension of the existing TLS security protocol architecture, and TLS is mainly used to ensure the security of data transmitted on TCP and cannot be used to ensure the security of data transmitted on UDP. Through extension, DTLS can support the secure transmission of UDP datagrams. The RPL protocol [9] uses IPSec to provide secure transmission at the network layer. IPSec provides security services such as network layer packet encryption, source address authentication, and access control. Authentication and Authorization in Constrained Environments (Authentication and Authorization) The Rained Environments (ACE) working group is developing an authentication authorization mechanism for access to resources hosted on servers in restricted environments, and recently completed a comprehensive use case document RFC7744 [27]. The Constrained Environments (DTLSInConstrainedEnviron-ments, DICE) working group is studying D for constrained IoT devices. TLS protocol. In addition, lightweight implementation guidance (Light-WeightImple-mentation Guidance, LWIG) work The group provides a minimal IP communication protocol stack and related security technologies for resource-constrained environments, including asymmetric encryption technology and IKEv2 authentication protocol.

2 Sicurezza dei protocolli di livello fisico e di livello di collegamento

The IEEE802.15 working group was established in 1998. The working group is committed to standardizing the physical layer (PHY) and link layer (MAC) of wireless personal area networks (WPAN) to provide communication standards for wireless communication devices that communicate with each other over short distances. . IEEE802.15 Task Group TG4 was established in 2000 to formulate the IEEE802.15.4 standard and develop standards for low-rate personal area networks (LR-WPAN). 2.1 Physical layer protocol – IEEE802.15.4 IEEE802.15.4 physical layer defines three frequency bands: 868MHz, 915MHz and 2.4GHz , among which 868MHz and 915MHz provide three modulation methods: BPSK, ASK and O-QPSK , 2.4GHz only provides the O-QPSK modulation method, and the data transmission rate can reach up to 250kbps. At present, the three major industrial wireless international standards WirelessHART [19], ISA100.11a [20] and WIA-PA [21] all adopt IEEE802.15 on the physical layer. 4 standards. In addition, in order to achieve global interconnection, most only use the 2.4GHz frequency band of IEEE802.15.4. 2.2 Low-power link layer protocol – IEEE802.15.4e Many industrial applications have strict requirements on the reliability, low-power consumption and real-time performance of wireless communications. The previous IEEE802.15.4-2006 standard The above requirements cannot be met. The IEEE working group began to formulate the IEEE802.15.4e[7] standard and officially released it in 2012. The core of the standard is TSCH technology. In the network, nodes turn on or off radio frequencies at predetermined times through precise time synchronization, which avoids idle monitoring of nodes and saves node energy; nodes use different channels in different time slots through time slot frequency hopping technology, which enhances their anti-interference capabilities. Improved reliability of wireless communications. Studies have shown [28-30] that even in harsh industrial wireless environments, TSCH technology can achieve a network packet loss rate of less than 0.01%. Figure 2 shows a schematic diagram of node communication in the IEEE802.15.4e network. The horizontal axis of the matrix represents the time slot value (ASN), which increases over time. A slot frame is a combination of multiple time slots that can be repeated periodically. The matrix represents the channel value vertically, and its value is between 0 and 15. There are nodes A, B, C and D in the network. Assume that the time slot-channel in the matrix is defined as [slot value, channel value]. Nodes A and B communicate at [1, 1], and nodes A and C communicate at [1, 1]. [2,4] for communication, then it can be seen that node A can use different channels for communication in different time slots.