Résumé : L'Ethernet industriel, en tant que nouvelle orientation dans le développement des réseaux de systèmes de contrôle, a également pénétré progressivement dans les réseaux de contrôle industriels. Par conséquent, la coexistence des bus de terrain standard et diversifiés et de l'Ethernet industriel existera pendant longtemps. Cet article réalise une étude approfondie du mécanisme de communication d'interconnexion entre les réseaux hétérogènes et analyse certains problèmes existants dans chaque mécanisme, tels que les coûts de développement élevés, l'évolutivité et la portabilité médiocres. Sur la base d'une analyse détaillée du mécanisme de fonctionnement de la passerelle de conversion de protocole, une passerelle de conversion de protocole basée sur la bibliothèque de protocoles de l'intergiciel intégré est proposée. Les idées en couches et la technologie de réutilisation des logiciels sont utilisées pour concevoir l'évolutivité et la portabilité de la bibliothèque de protocoles ; la bibliothèque de protocoles est hiérarchisée et composée, et les principes et le contrôle de la granularité de la composition de la bibliothèque de protocoles de l'intergiciel intégré sont définis ; la technologie de la mémoire partagée réalise l'échange d'informations sur les données. Enfin, une passerelle de conversion de protocole intégrée, facilement portable et évolutive, est conçue et développée pour réaliser une communication interconnectée entre plusieurs protocoles.Mots clés : bus de terrain conversion de protocole bibliothèque de protocoles

Résumé : L'Ethernet industriel, en tant que nouvelle orientation du développement des réseaux de systèmes de contrôle, a progressivement pénétré dans les réseaux de contrôle industriel, de sorte que la norme de coexistence du bus de terrain quasi-diversifié et de l'Ethernet industriel existera pendant longtemps. Dans ce document, le mécanisme de communication d'interconnexion entre les réseaux hétérogènes est étudié en profondeur et certains problèmes existant dans chaque mécanisme, tels que le coût de développement élevé, l'extensibilité et la portabilité médiocre, sont analysés. Sur la base de l'analyse détaillée du mécanisme de fonctionnement de la passerelle de conversion de protocole, une passerelle de conversion de protocole basée sur la bibliothèque de protocoles des intergiciels intégrés est proposée. L'idée de couches et la technologie de réutilisation des logiciels sont utilisées pour concevoir l'évolutivité et la portabilité de la bibliothèque de protocoles. La bibliothèque de protocoles est hiérarchisée et composée, et le principe et le contrôle de la granularité de la bibliothèque de composants de la bibliothèque de protocoles de l'intergiciel intégré sont définis. La technologie de mémoire partagée permet l'échange d'informations sur les données. Enfin, la conception et la mise en œuvre d'une passerelle de conversion de protocole portable et évolutive basée sur une communication d'interconnexion multiprotocole. Mots clés : Bus de terrain Conversion de protocole Bibliothèque de protocoles.

1 Introduction :

Dans le domaine du contrôle de l'automatisation, le bus de terrain a été largement utilisé dans le réseau de contrôle sous-jacent. Cependant, avec le développement et les changements technologiques de la technologie des réseaux et de la technologie embarquée, la demande d'intelligence augmente de jour en jour, et la mise en réseau et l'ouverture des systèmes de contrôle sont devenues la tendance de développement de l'industrie. À l'heure actuelle, la technologie du bus de terrain elle-même présente encore certaines limites. En particulier, les différents bus de terrain standard internationaux existants sont incompatibles et concurrents les uns des autres en termes de protocoles de communication et de normes de bus, et ne peuvent pas atteindre l'interopérabilité. Cela limite sérieusement le développement des bus de terrain dans le domaine du contrôle. Dans le processus de mise à niveau et de transformation du système de réseau de contrôle, comme les différents fabricants de dispositifs intégrés sur site adoptent des méthodes de communication différentes et qu'il n'existe pas de protocole logiciel universel entre eux, la communication utilisée pour connecter les dispositifs intégrés dans le réseau industriel intelligent Les supports matériels varient considérablement, tout comme les bus de terrain et les protocoles de communication, formant un réseau hétérogène incompatible qui manque d'ouverture et de compatibilité.

2 Introduction aux technologies liées à la communication en réseau

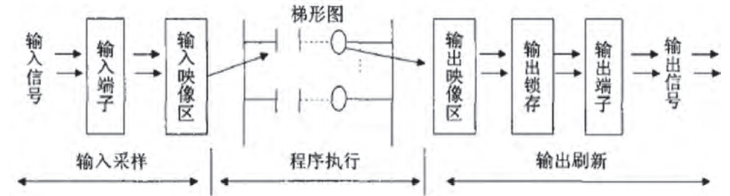

L'automate programmable possède certaines caractéristiques d'un ordinateur universel, mais sa méthode de travail est très différente de celle d'un ordinateur universel. Il adopte une méthode de travail par balayage cyclique. Le principe peut être expliqué comme suit : le programme de tâches est traité selon une certaine séquence d'accès et d'exécution. Chaque fois qu'un cycle de balayage est terminé, le programme utilisateur est exécuté en boucle depuis le début, et l'opération est répétée. Son processus de fonctionnement est illustré dans la figure, qui comprend principalement trois étapes : l'étape d'échantillonnage d'entrée, l'étape d'exécution du programme et l'étape de balayage de sortie.

Comme le montre la figure 1, il comprend principalement trois étapes : l'étape d'échantillonnage d'entrée, l'étape d'exécution du programme et l'étape de balayage de sortie.

Figure 1 Schéma du principe de fonctionnement de l'automate

Les protocoles de communication devenant une composante essentielle des réseaux de contrôle intégrés, le besoin de nouveaux protocoles répondant aux exigences de largeur de bande élevée et de prévisibilité s'accroît. Il existe une grande variété de protocoles de communication en temps réel. Parmi ces protocoles, ceux qui peuvent répondre à la réutilisation des véhicules sont les suivants : Le réseau de contrôleurs (CAN), le réseau Internet local (LIN) et SAE J1850 sont actuellement utilisés à grande échelle. En outre, seuls quelques protocoles conviennent aux applications de sécurité avec des exigences obligatoires de prévisibilité. Une étude et une comparaison des protocoles de communication pour les systèmes embarqués qui répondent aux exigences de sécurité dans la littérature montrent que les activités de communication de données doivent pouvoir être déclenchées, qu'il s'agisse d'une réponse dynamique basée sur des événements ou d'un déclenchement statique basé sur une interrogation temporelle [3]. D'une part, il existe des protocoles d'information statiques basés sur le traitement du temps, tels que les protocoles SAFE BUS et SPIDER utilisés dans l'industrie de l'avionique, TTCAN et le protocole à déclenchement temporel TTP utilisé dans l'industrie automobile. D'autre part, certains protocoles de communication programment les informations de manière dynamique. Par exemple, le réseau CAN (Controller Area Network) est largement utilisé dans divers domaines, et les protocoles LONWORKS et PROFIBUS sont couramment utilisés dans les systèmes en temps réel. Parmi eux, le bus CAN est le protocole de communication événementielle le plus connu et le plus utilisé dans le domaine des systèmes temps réel intégrés distribués.

3. Recherche sur l'algorithme de contrôle de la congestion dans les passerelles intégrées

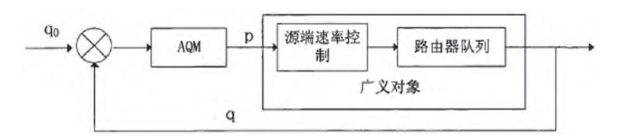

3.1 Modèle de contrôle de la politique de gestion active des files d'attente Pour résoudre le problème du déclenchement déterministe des activités de communication de données, l'élimination proactive des paquets, plutôt que réactive, est un moyen efficace. La stratégie de gestion des files d'attente correspondante est appelée gestion active des files d'attente, qui est l'algorithme principal de gestion des files d'attente des tampons. L'idée de base est qu'en fonction de l'évolution de la longueur de la file d'attente, avant que le tampon de la file d'attente ne déborde, les données des paquets arrivant sont éliminées avec probabilité. Le signal de marque de rejet du paquet est détecté par l'extrémité source après un certain délai, et l'extrémité source détermine l'état du réseau sur la base de ce signal. De cette manière, la stratégie forme un système de contrôle en boucle fermée, dans lequel se trouve le contrôleur, dont la sortie est le signal de contrôle du système, et l'algorithme de contrôle du débit à l'extrémité source est l'exécuteur du système, qui, avec les caractéristiques de longueur de la file d'attente du routeur et le retard de la liaison, constitue les objets généralisés qui composent le système, comme le montre la figure 2.

Figure 2 Modèle de contrôle de la politique de gestion des files d'attente actives

La recherche sur les algorithmes de liaison se concentre actuellement sur l'algorithme de "gestion active de la file d'attente" (Active Queue Management, AQM). Par rapport à l'algorithme traditionnel "Droptail" (queue de goutte), l'AQM rejette ou marque les messages avant que la mémoire tampon ne déborde de l'appareil de réseau. .

3.2 Principaux avantages de la gestion de la qualité de l'air

(1) Réduire la perte de paquets au niveau de la passerelle. L'utilisation d'AQM permet de réduire la longueur de la file d'attente, ce qui améliore la capacité des nœuds intermédiaires du réseau à prendre en charge le trafic en rafale [6].

(2) Réduire le délai des paquets passant par la passerelle. La réduction de la longueur moyenne de la file d'attente peut réduire efficacement le délai de mise en file d'attente des paquets dans les dispositifs du réseau.

(3) Éviter l'apparition d'un comportement de lock-out.

3.3 Algorithme RED

L'algorithme RED (random early detection) est un algorithme représentatif de la gestion de la qualité de l'air. RED est plus performant que Droptail. Dans le document RFC2309, RED est fortement recommandé comme future norme. Toutefois, d'autres recherches ont révélé que les performances de RED sont très sensibles aux paramètres de l'algorithme et qu'il n'a pas été largement utilisé sur l'internet jusqu'à présent. D'après les résultats fournis dans la littérature, RED est plus performant que Droptail, mais il présente deux défauts majeurs :

(1) Le RED est très sensible au réglage des paramètres, et la modification de ces derniers a un impact important sur les performances. Jusqu'à présent, il n'existe pas de méthode claire pour déterminer ces paramètres ;

(2) À mesure que le nombre de "flux" dans le réseau augmente, la longueur moyenne de la file d'attente de la passerelle s'accroît progressivement, ce qui nuit également à l'amélioration des performances en temps réel.

4 Conception de la passerelle de conversion de protocole

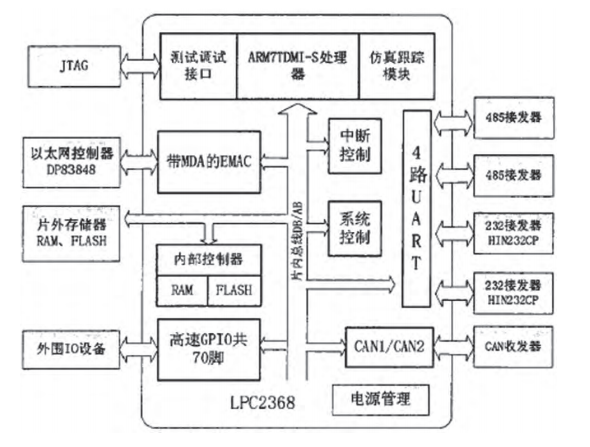

4.1 Structure de composition de la passerelle La passerelle de conversion de protocole comprend principalement le processeur central, le contrôleur Ethernet, l'émetteur-récepteur RS485/232 et d'autres contrôleurs de bus de terrain, l'équipement d'E/S périphérique, la mémoire hors puce, etc. La structure de composition de la passerelle est illustrée à la figure 3.

Figure 3 Schéma de la structure matérielle de la passerelle

(1) Les données de demande et d'information de contrôle parviennent à la passerelle par la liaison Ethernet, et la puce de contrôle Ethernet de la passerelle réalise le flux de données de la couche physique Ethernet ; (2) Le module EMAC du processeur traite les données et obtient les données de liaison valides de la couche ;

(2) Le module EMAC du processeur déconstruit les données et obtient des données valides au niveau de la couche de liaison ;

(3) Ces données sont transmises au programme de conversion de la passerelle pour être traitées via le bus à grande vitesse (AHB) afin d'obtenir la demande originale et les informations de contrôle ;

(4) Puis encapsuler les données selon le format du protocole de bus cible, et sélectionner le canal de bus correspondant dans la puce pour envoyer les données ;

(5) La trame de données atteint la liaison de bus physique correspondante par l'intermédiaire du module émetteur-récepteur de bus hors puce connecté à ces canaux de bus. La conversion inverse est la circulation inverse du processus de données ci-dessus pour réaliser la transmission des données à travers le réseau.

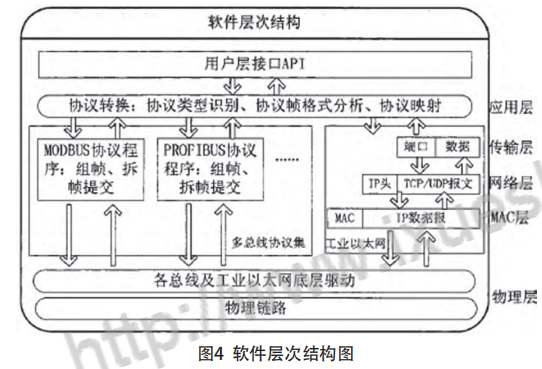

4.2 Diagramme hiérarchique du logiciel

Dans la conception de la structure du programme du système, l'idée de conception du logiciel intermédiaire de communication intégré est introduite. Chaque dispositif est abstrait et la mise en œuvre de la bibliothèque de protocoles de réseau adopte une structure hiérarchique, utilisant des mécanismes d'information pour réaliser l'accès entre les couches, protégeant les détails d'accès de la couche supérieure à la couche inférieure, réalisant l'appel transparent des interfaces de programme et facilitant la transplantation et le débogage des programmes sur plusieurs plates-formes. [8]. La hiérarchie logicielle est illustrée à la figure 4.

Résumez :

L'architecture matérielle hétérogène et les protocoles de communication hétérogènes dans le réseau de contrôle sont analysés, en se concentrant sur divers protocoles de communication de réseau de bus et sur les caractéristiques de la communication. Recherche et analyse des mécanismes de communication d'interconnexion entre réseaux hétérogènes, proposition et achèvement de la conception d'une passerelle de conversion de protocole basée sur la bibliothèque de protocoles d'intergiciels intégrés, définition des principes et du contrôle de la granularité des composants de la bibliothèque de protocoles d'intergiciels intégrés, et utilisation de la technologie de la mémoire partagée pour réaliser l'échange de données. Achever la conception et la mise en œuvre logicielle et matérielle de la passerelle de conversion de protocole, y compris la conception et la mise en œuvre de la bibliothèque de protocoles, la conception de l'interface d'accès unifié et la mise en œuvre du processus de conversion. Afin de garantir la qualité de service de la passerelle de conversion de protocole dans la liaison de réseau de contrôle hétérogène, compte tenu des facteurs d'incertitude complexes dans le processus de conversion du protocole de communication, les avantages et les inconvénients de la technologie de contrôle de la congestion du réseau d'information, de l'algorithme de contrôle de la congestion du côté de la source et de l'algorithme de contrôle de la liaison sont analysés. Une stratégie de contrôle de la congestion basée sur le contrôle flou est proposée.

Clause de non-responsabilité : Cet article est reproduit en ligne. S'il est préjudiciable à vos intérêts, veuillez nous contacter pour le supprimer.