Las organizaciones internacionales de normalización IEEE e IETF colaboran en el desarrollo de una pila de protocolos de comunicación inalámbrica de alta fiabilidad y bajo consumo para el Internet de los objetos que pueda acceder a Internet. El IEEE se encarga principalmente de formular normas para la capa física y la capa de enlace de los protocolos de comunicación del Internet de los objetos, como la norma IEEE802.15.4-2006, de la que IEEE802.15.4e es la última norma de capa de enlace. El IETF se encarga principalmente de formular la capa de red y las normas superiores de los protocolos de comunicación del Internet de los objetos, como las normas 6LoWPAN, RPL y CoAP, que pueden conectar a Internet nodos sensores con recursos limitados. La seguridad de la red es la base del desarrollo a gran escala del Internet de los objetos. Hay que diseñar un mecanismo seguro y eficiente que garantice el funcionamiento normal de los protocolos de comunicación. Este artículo presenta en detalle la pila de protocolos de comunicación del Internet de las Cosas, centrándose en analizar y discutir los últimos avances de la investigación en su seguridad. Por último, se resume y prospecta la dirección de la investigación sobre protocolos de comunicación seguros para la Internet de los objetos.

La Unión Internacional de Telecomunicaciones (UIT) publicó en 2005 un informe sobre el tema "Internet de los objetos". El informe proponía por primera vez que "la Internet de los objetos utilizará códigos de barras, identificación por radiofrecuencia y sensores y otros dispositivos de detección para alcanzar el objetivo mediante un conjunto de protocolos de comunicación estándar". Identificación inteligente y supervisión del estado en tiempo real de cualquier elemento" [1-3]. En la actualidad, se ha puesto en marcha una nueva ronda de revolución industrial en los principales países desarrollados de todo el mundo, y los países están empezando a aplicar nuevas tecnologías como el Internet de las Cosas y los macrodatos al proceso de fabricación industrial inteligente [4-5]. Estados Unidos propuso por primera vez el concepto de "Internet industrial de las cosas" en 2012, aplicando las nuevas tecnologías del Internet de las cosas a la fabricación de alta gama para lograr el propósito de revitalizar la fabricación avanzada en Estados Unidos. Alemania propuso el plan estratégico "Industria 4.0" en 2013, cuyo objetivo es convertir las fábricas de fabricación tradicionales en fábricas inteligentes mediante la construcción de sistemas ciberfísicos para conectar diversos elementos como productos, equipos y personas. En 2015, mi país lanzó el plan estratégico "Made in China 2025", que señalaba la tarea de "promover la integración profunda de las tecnologías de la información de nueva generación, como el Internet de las Cosas y el big data, con la fabricación tradicional, y promover la transformación y actualización de la fabricación tradicional a la fabricación inteligente." Puede verse que la aplicación de las nuevas tecnologías del Internet de las Cosas a las futuras aplicaciones industriales es una tendencia de desarrollo inevitable.

En la actualidad, la Organización Internacional de Normalización IEEE y el IETF colaboran para desarrollar un conjunto de protocolos de comunicación inalámbrica de alta fiabilidad y bajo consumo que puedan conectarse a Internet para el Internet industrial de los objetos. Los datos del proceso de fabricación industrial (como velocidad de rotación, vibración, temperatura, humedad, aceleración, etc.) se recogen en tiempo real a través de un gran número de nodos sensores baratos y de recursos limitados, y luego se utiliza un conjunto de protocolos de comunicación inalámbrica estándar para la transmisión de salto único o multisalto. Por último, los datos recogidos se envían al servidor remoto a través del router fronterizo. El grupo de trabajo del IEEE se encarga principalmente de formular normas por debajo de la capa de enlace, como la norma IEEE802.15.4-2006 [6], de la que IEEE802.15.4e[7] es la última versión de la norma de capa de enlace. El grupo de trabajo del IETF se encarga principalmente de formular estándares por encima de la capa de enlace, entre los que se encuentran los estándares de la capa de adaptación 6LoWPAN [8], la capa de red IPv6RPL [9] y la capa de aplicación CoAP [10], que pueden implementar nodos sensores con recursos limitados y la próxima generación IPv 6Internet para interconexión.

Dado que la Internet de los objetos se utiliza ampliamente en ámbitos de infraestructuras nacionales como el petróleo, la petroquímica, las minas de carbón y las redes eléctricas, el problema de la seguridad de la Internet de los objetos será una cuestión clave que habrá que resolver durante su desarrollo y aplicación. En 2010, el virus Stuxnet provocó el mal funcionamiento de múltiples redes de control industrial en todo el mundo (como el accidente de la central nuclear iraní). En 2015, los piratas informáticos lanzaron un ataque con código malicioso Black Energy (energía negra) contra el sistema eléctrico de Ucrania, lo que provocó graves consecuencias, como cortes de energía a largo plazo y a gran escala. En el incidente Mirai de 2016, los atacantes utilizaron cientos de miles de dispositivos IoT, como cámaras web, para lanzar ataques DDoS contra servidores de nombres de dominio, provocando que un gran número de usuarios no pudieran utilizar los servicios de red con normalidad. Además, los siete ataques mortales publicados por RSA2017, el evento del sector más influyente en la comunidad de la seguridad de la información, incluyen ataques al Internet de las Cosas Industrial. Se puede observar que los ataques al Internet de las Cosas están surgiendo en la actualidad sin cesar, y son cada vez más valorados por el gobierno y el mundo académico.

Sin embargo, sigue habiendo muchos problemas graves de seguridad en los actuales protocolos de comunicación de IoT. La bibliografía [11-14] señala que existen vulnerabilidades de seguridad en la capa de enlace de la pila de protocolos de Internet de las Cosas, y que los atacantes pueden lanzar ataques de sincronización temporal, ataques de manipulación y ataques de agotamiento de energía. La literatura [15-17] señaló que existen varias vulnerabilidades de seguridad en el protocolo RPL de la pila de protocolos del Internet de las Cosas. Los atacantes pueden lanzar ataques de brujería, ataques de reenvío seleccionado, ataques de inundación HELLO y ataques de agujero de gusano, etc., destruyendo así el funcionamiento normal del protocolo RPL. En este artículo se presenta en primer lugar la pila de protocolos IoT y su arquitectura de seguridad; a continuación, se analizan los últimos avances de la investigación en las normas y mecanismos de seguridad de la capa física y la capa de enlace, la capa adaptativa 6LoWPAN, la capa de enrutamiento RPL y la capa de aplicación CoAP en la pila de protocolos de comunicación IoT; por último, se resume y prospecta la dirección de la investigación de protocolos de comunicación seguros para el Internet de las Cosas.

1 Pila de protocolos de Internet de los objetos y su arquitectura de seguridad

1.1 Pila de protocolos de comunicación del Internet de las Cosas El objetivo de trabajo de las organizaciones internacionales de normalización IEEE e IETF es diseñar una pila de protocolos de comunicación altamente fiable, de bajo consumo y accesible desde Internet en nodos sensores con recursos limitados, de forma que pueda soportar que cientos o miles de nodos realicen una comunicación multisalto autoorganizada. El grupo de trabajo del IEEE publicó en 2006 el estándar IEEE802.15.4-2006 [6], adecuado para escenarios de corta distancia y bajo consumo. La capa física de esta norma estipula que la velocidad máxima de transmisión de datos es de 250kbps y opera en la banda de frecuencias ISM, en la que 2 Hay 16 canales en la banda de frecuencias de 4GHz. Además, la norma IEEE802.15.4-2006 utiliza franjas horarias opcionales para garantizar el mecanismo GTS y el mecanismo de acceso al canal CSMA-CA, y admite el mecanismo ACK para garantizar una transmisión fiable. Hasta ahora, este estándar se ha convertido en la capa física y el estándar de protocolos como Zig-Bee [18], WirelessHART [19], ISA100.11a [20] y WIA-PA [21]. Fundamentos de la capa de enlace. Sin embargo, las comunicaciones inalámbricas basadas en el estándar IEEE802.15.4-2006 han puesto de manifiesto numerosos problemas en términos de bajo consumo y fiabilidad. En 2008, DUST propuso una tecnología de sincronización temporal TSMP (Time-Synchro) nizedMeshProtocol) [22]. TSMP utiliza la tecnología de acceso múltiple por división de tiempo TD-MA para evitar la monitorización ociosa de los nodos de la red, reduciendo así el consumo de energía de la red. También utiliza el mecanismo de salto de frecuencia por intervalos de tiempo para resolver los problemas de atenuación multitrayecto e interferencias externas de la red, y mejora la fiabilidad de la transmisión inalámbrica. En 2012, el grupo de trabajo IEEE802.15.4 publicó oficialmente la norma IEEE802.15.4e. Su tecnología principal es TimeSynchronization Channel Hopping (TimeSynchronization Channel Hopping, TSCH), entre las que la tecnología TSMP es la base de TSCH. En la red IEEE802.15.4e, los nodos activan o desactivan las radiofrecuencias en momentos predeterminados mediante una sincronización horaria precisa, con lo que ahorran consumo de energía; además, los nodos adoptan un mecanismo de salto de frecuencias basado en intervalos de tiempo, con lo que mejoran la resistencia del nodo a la Robustez circundante frente a interferencias de ruido ambiental e interferencias multitrayecto [23].

El grupo de trabajo del IETF se encarga principalmente de formular normas de alto nivel, como la capa de aplicación, la capa de red y la capa de adaptación de la pila de protocolos. El IETF ha creado sucesivamente tres grupos de trabajo: 6LoWPAN (IPv6overLowpower) ersonalArreaNetworks) Working Group, ROLL (Routing GoverLossia ndLow-po-werNetworks) working group y CoRE (ConstraineedRestful Environ-ment) working group. El grupo de trabajo IETF6LoWPAN se encarga de desarrollar protocolos IPv6 que puedan funcionar en redes de área personal de baja potencia. El grupo de trabajo IETFROLL se encarga de desarrollar el protocolo de enrutamiento IPv6RPL que puede funcionar en redes de baja potencia y con pérdidas [9]. El grupo de trabajo IETFCoRE se encarga de desarrollar un protocolo CoAP de capa de aplicación ligera [10] que pueda ejecutarse en nodos con recursos limitados, de modo que éstos puedan comunicarse con la Internet existente. Además, el IETF creó el grupo de trabajo 6TiSCH (IPv6overtheTSCHmodeofIEEEE802. 15.4e) Standards Group [24], responsable del diseño del protocolo IPv6 en modo IEEE802.15.4eTSCH. Los últimos avances de este grupo de trabajo en materia de seguridad incluyen el acceso seguro a la red de baja sobrecarga. Mecanismo y diseño de la arquitectura de seguridad 6TiSCH.

1.2 Arquitectura de seguridad Los objetivos de seguridad de la Internet de los objetos son básicamente los mismos que los de otras redes, que incluyen principalmente cinco objetivos: confidencialidad, integridad, disponibilidad, no repudio y frescura de los datos. La confidencialidad se refiere a garantizar que la información confidencial no se filtre a entidades no autorizadas mediante el uso de tecnología de cifrado y descifrado de la información. La integridad se refiere a garantizar que la información no será manipulada mediante el uso de tecnologías como la autenticación de la integridad, el hash y las firmas digitales. La disponibilidad se refiere al uso de medios técnicos como la tolerancia a fallos, la detección de intrusiones o la autorreparación de la red para garantizar que la red pueda seguir prestando servicios normales en caso de ataque. No repudio significa que el iniciador de la fuente de información no puede negar la información enviada por él mismo. Las tecnologías más utilizadas son la firma, la autenticación de identidad y el control de acceso. La frescura de los datos consiste en garantizar que los usuarios obtengan la información que necesitan en un plazo determinado. Las tecnologías más utilizadas son la gestión de redes, la detección de intrusiones y el control de acceso. Además, los objetivos de seguridad de la IO también incluyen la privacidad, el anonimato y la confianza.

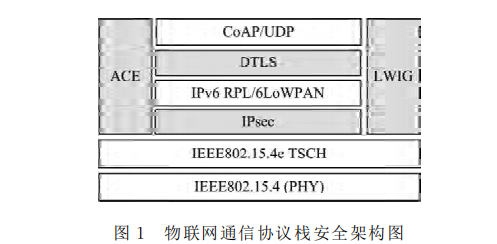

La Figura 1 muestra la arquitectura de seguridad de la pila de protocolos IoT. CoAP es un protocolo de capa de aplicación IoT de arquitectura REST basado en el protocolo UDP, que utiliza DTLS (DatagramTransport-Laye rSecurity) [25-26] para proporcionar una transmisión segura de extremo a extremo. DTLS es una extensión de la arquitectura de protocolo de seguridad TLS existente, y TLS se utiliza principalmente para garantizar la seguridad de los datos transmitidos en TCP y no se puede utilizar para garantizar la seguridad de los datos transmitidos en UDP. Mediante la extensión, DTLS puede soportar la transmisión segura de datagramas UDP. El protocolo RPL [9] utiliza IPSec para proporcionar una transmisión segura en la capa de red. IPSec proporciona servicios de seguridad como el cifrado de paquetes en la capa de red, la autenticación de la dirección de origen y el control de acceso. Autenticación y Autorización en Entornos Restringidos (Authentication and Authorization) El grupo de trabajo de Entornos Restringidos (ACE) está desarrollando un mecanismo de autorización de autenticación para el acceso a recursos alojados en servidores en entornos restringidos, y recientemente ha completado un exhaustivo documento de casos de uso RFC7744 [27]. El grupo de trabajo de Entornos Restringidos (DTLSInConstrainedEnviron-ments, DICE) está estudiando D para dispositivos IoT restringidos. protocolo TLS. Además, el grupo de trabajo Light-WeightImple-mentation Guidance (LWIG) proporciona una pila mínima de protocolos de comunicación IP y tecnologías de seguridad relacionadas para entornos con recursos limitados, incluida la tecnología de cifrado asimétrico y el protocolo de autenticación IKEv2.

2 Seguridad de los protocolos de capa física y capa de enlace

El grupo de trabajo IEEE802.15 se creó en 1998. El grupo de trabajo se ha comprometido a normalizar la capa física (PHY) y la capa de enlace (MAC) de las redes inalámbricas de área personal (WPAN) para proporcionar normas de comunicación para dispositivos de comunicación inalámbricos que se comunican entre sí en distancias cortas. . IEEE802.15 Task Group TG4 se creó en 2000 para formular la norma IEEE802.15.4 y desarrollar normas para redes de área personal de baja velocidad (LR-WPAN). 2.1 Protocolo de capa física - IEEE802.15.4 La capa física IEEE802.15.4 define tres bandas de frecuencia: 868MHz, 915MHz y 2,4GHz , entre las cuales 868MHz y 915MHz proporcionan tres métodos de modulación: BPSK, ASK y O-QPSK , 2,4GHz sólo proporciona el método de modulación O-QPSK, y la velocidad de transmisión de datos puede alcanzar los 250kbps. En la actualidad, los tres principales estándares internacionales inalámbricos industriales WirelessHART [19], ISA100.11a [20] y WIA-PA [21] adoptan IEEE802.15 en la capa física. 4 normas. Además, para lograr una interconexión global, la mayoría sólo utilizan la banda de frecuencia de 2,4 GHz de IEEE802.15.4. 2.2 Protocolo de capa de enlace de bajo consumo - IEEE802.15.4e Muchas aplicaciones industriales tienen requisitos estrictos de fiabilidad, bajo consumo y rendimiento en tiempo real de las comunicaciones inalámbricas. La anterior norma IEEE802.15.4-2006 no permitía cumplir estos requisitos. El grupo de trabajo del IEEE comenzó a formular la norma IEEE802.15.4e[7] y la publicó oficialmente en 2012. El núcleo de la norma es la tecnología TSCH. En la red, los nodos activan o desactivan las radiofrecuencias en momentos predeterminados mediante una sincronización temporal precisa, lo que evita la monitorización ociosa de los nodos y ahorra energía de los nodos; los nodos utilizan canales diferentes en franjas horarias diferentes mediante la tecnología de salto de frecuencia de franja horaria, lo que mejora su capacidad antiinterferente. Mejora de la fiabilidad de las comunicaciones inalámbricas. Diversos estudios han demostrado [28-30] que, incluso en entornos inalámbricos industriales difíciles, la tecnología TSCH puede alcanzar una tasa de pérdida de paquetes de red inferior a 0,01%. La figura 2 muestra un diagrama esquemático de la comunicación entre nodos en la red IEEE802.15.4e. El eje horizontal de la matriz representa el valor de la franja horaria (ASN), que aumenta con el tiempo. Una trama de ranuras es una combinación de múltiples ranuras de tiempo que pueden repetirse periódicamente. La matriz representa verticalmente el valor del canal, y su valor está comprendido entre 0 y 15. En la red hay nodos A, B, C y D. Supongamos que la franja horaria-canal de la matriz se define como [valor de la franja horaria, valor del canal]. Los nodos A y B se comunican en [1, 1], y los nodos A y C se comunican en [1, 1]. [2,4] para la comunicación, entonces se puede ver que el nodo A puede utilizar diferentes canales para la comunicación en diferentes franjas horarias.