Con el rápido desarrollo de la tecnología de la información, la dependencia de la información privada y la transmisión de información empresarial de las redes de comunicación inalámbricas está aumentando significativamente, y la consiguiente atención a las cuestiones de seguridad del propio sistema de comunicación también está aumentando rápidamente. Como se muestra en la Figura 1, basado en el protocolo de interconexión de sistemas abiertos de 7 capas, el mecanismo de seguridad de la información del sistema de comunicación tradicional se establece en la capa de red y en las capas superiores. Su tecnología central es el mecanismo de cifrado de claves. La premisa es que la capa física subyacente del protocolo ha venido proporcionando enlaces de transmisión fluidos y sin errores, pero las cuestiones de seguridad de la información de la capa física no han atraído suficiente atención. Sin embargo, debido a la apertura y versatilidad del entorno de transmisión de señales electromagnéticas, dentro de la cobertura efectiva de la potencia de transmisión, cualquier tercero con el equipo adecuado puede acceder tranquilamente a la red para robar información ajena, lo que plantea serios retos a la privacidad y seguridad de las comunicaciones inalámbricas. Llega una gran amenaza. Con la velocidad de la transmisión inalámbrica de datos, la diversificación de los servicios inalámbricos y la ampliación de las aplicaciones inalámbricas, los daños y pérdidas causados por el robo de información son difíciles de estimar. Por lo tanto, en comparación con las redes cableadas cuyos medios de transmisión físicos son relativamente cerrados, los problemas de seguridad de la información de la capa física de las redes de comunicación inalámbricas son más graves, y urge investigarlos y mejorarlos.

Introducción a las redes en estrella

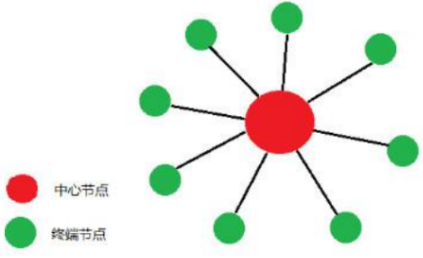

En una topología en estrella, cada nodo de la red está conectado a un nodo central de forma punto a punto, y el nodo central transmite información al nodo de destino. La topología de red en estrella se muestra en la siguiente figura:

1. Dos nodos cualesquiera de la red en estrella deben ser controlados por el nodo central para comunicarse. Por tanto, el nodo central tiene tres funciones principales:

(1) Cuando el sitio que requiere comunicación envía una solicitud de comunicación, el controlador comprueba si el nodo central tiene un canal inactivo y si el dispositivo llamado está inactivo, determinando así si se puede establecer una conexión física entre las dos partes;

(2) Este canal debe mantenerse durante el proceso de comunicación entre los dos dispositivos para garantizar la fiabilidad de la transmisión de datos;

(3) Cuando la comunicación se haya completado o no y requiera la desconexión, la estación central de transferencia deberá ser capaz de eliminar el canal anterior.

En comparación con una red en anillo, en la que el fallo de un nodo paraliza toda la red y es difícil localizar los fallos de los nodos ramificados, una red en estrella facilita el control centralizado porque la comunicación entre nodos terminales debe pasar por el nodo central. Debido a esta característica, también aporta ventajas como la facilidad de mantenimiento y la seguridad. Cuando el dispositivo del nodo terminal se caiga por avería, no afectará a la comunicación entre los demás usuarios finales. El tiempo de retardo de la red es pequeño y la fiabilidad del sistema es alta.

2. Las principales ventajas de la topología en estrella son

(1) Facilidad de gestión y mantenimiento. Dado que todas las comunicaciones de datos pasan por el nodo central, éste puede recoger todos los estados de las comunicaciones.

(2) Expansión de nodos, estructura sencilla y fácil movimiento. En comparación con otras topologías de red, la topología en estrella es fácil de gestionar y mantener. Cuando se amplía un nodo, sólo necesita establecer una conexión con el dispositivo del nodo central, y no "afectará a toda la situación" como en una red en anillo.

(3) Facilidad para diagnosticar y aislar fallos. Dado que cada subnodo terminal está conectado al nodo central, es fácil comprobar cada nodo desde el nodo central, y también es conveniente separar el nodo defectuoso del sistema.

Dado que la red en estrella presenta las ventajas mencionadas, se ha convertido en uno de los diseños de topología de red más utilizados y preferidos en los métodos de creación de redes. Sin embargo, la forma de evitar conflictos de comunicación entre múltiples nodos de una red en estrella se ha convertido en el problema más importante.

Método de red en estrella

En la topología en estrella, para evitar eficazmente los conflictos de comunicación entre nodos, el nodo central y el nodo terminal interactúan principalmente de las dos formas siguientes. Uno es el modo de sondeo activo, y el otro es el modo de intervalo de tiempo pasivo. A continuación se presentan la introducción y la comparación de los métodos de conexión en red:

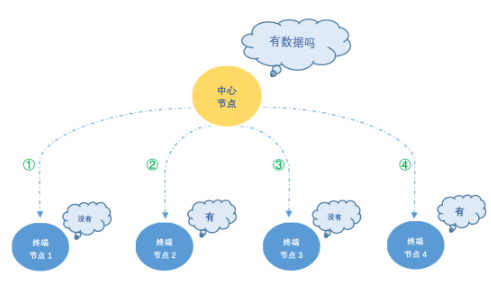

1. Método de sondeo activo

En el modo de sondeo activo, cada nodo terminal tiene su propio número de identificación único. El nodo central pregunta activamente a los nodos terminales en secuencia según el número ID del nodo terminal si hay datos que enviar. Si un nodo terminal tiene datos que enviar al nodo central, éste comienza a procesar los datos recibidos. La siguiente figura es un diagrama esquemático del método de sondeo activo:

ventaja

(1) Los nodos terminales no están limitados por franjas horarias y son más libres;

(2) Cuando la interacción entre el nodo terminal y el nodo central es poco frecuente, en teoría no hay ningún requisito en cuanto a la longitud y el tiempo de los datos transmitidos;

(3) La red tiene una gran estabilidad. El método de intervalo de tiempo pasivo tiene mayores requisitos para la coherencia de los osciladores de cristal de cada nodo, mientras que el método de sondeo activo no afectará a la comunicación de cada nodo debido a la ligera desviación del oscilador de cristal ;

(4) La estructura del programa es más sencilla, clara y fácil de entender que la del método de corte temporal pasivo;

deficiencia

(1) Si un nodo terminal envía datos continuamente, afectará directamente a la comunicación entre otros nodos terminales y el nodo central, lo que puede provocar que otros nodos terminales no puedan comunicarse con el nodo central con normalidad.

(2) Dado que el nodo terminal no tiene la función de enviar datos activamente, debe ser sondeado por el nodo central antes de poder enviar datos. Por lo tanto, el nodo terminal que no ha sido sondeado no puede enviarlos inmediatamente aunque tenga datos .

(3) Si hay más nodos terminales en la red, más tiempo tardará el nodo central en sondear una vez a los nodos terminales, y mayor será el retardo de la red.

2. Método de corte temporal pasivo

La franja horaria pasiva significa que el nodo central sincronizará periódicamente la hora de todos los nodos terminales de la red. Un nodo terminal sólo puede enviar datos dentro de su propia franja horaria, que no puede ser superior al tiempo asignado por el sistema. Es necesario asegurarse de que la tarea se ejecuta dentro del tiempo que debe ejecutarse. Cuando llegue el momento, puede introducir la tarea que debe ejecutarse.

ventaja

(1) La eficacia de la comunicación del método de intervalo de tiempo pasivo es mayor, lo que ahorra el tiempo necesario para el sondeo del nodo central en el método de sondeo activo. Dado que el método de sondeo activo requiere que el nodo central consulte a los nodos terminales en secuencia según el número de ID del nodo terminal durante la comunicación para garantizar que los datos de cada nodo no entren en conflicto y garantizar la fiabilidad de la red, pero el proceso de consulta es Si no hay datos válidos interactuando, el tiempo de consulta es "inválido" desde la perspectiva de la transmisión de datos.

(2) Se puede establecer la franja horaria de cada nodo terminal, lo que resulta más flexible;

(3) Gracias al mecanismo de intervalos de tiempo, cada nodo terminal es independiente de los demás, lo que hace que la interacción de datos sea más ordenada;

deficiencia

(1) Al escribir un programa, el intervalo de tiempo debe establecerse razonablemente, y el tiempo para que cada nodo terminal interactúe con el nodo central es relativamente estricto. Establecer un intervalo de tiempo demasiado corto provocará demasiadas interrupciones y cambios de tarea, reduciendo la eficiencia de la CPU; establecerlo demasiado largo puede provocar una respuesta deficiente a las solicitudes de interacción de los nodos terminales;

(2) El nodo central debe enviar regularmente comandos de sincronización para evitar que la hora de cada nodo se desincronice debido a la desviación del oscilador de cristal entre los nodos terminales. Si el nodo central no envía comandos de sincronización, puede producirse una confusión en los intervalos de tiempo, errores en la transmisión de datos o incluso una caída de la red.

(3) Los datos de cada nodo terminal sólo pueden enviarse dentro de su propio intervalo de tiempo. Si los datos no se envían en el intervalo de tiempo especificado, sólo se puede esperar hasta la próxima vez para continuar el envío.

En general, el método de sondeo activo es adecuado para situaciones en las que los requisitos de tiempo real no son elevados y el volumen de transmisión de datos es grande cada vez. El método de intervalo de tiempo pasivo es más adecuado para situaciones en las que los requisitos de tiempo real son altos y el volumen de transmisión de datos es pequeño.

Otras lecturas:

Wyner propuso el modelo WTC-I en 1975. En el modelo WTC-I, el receptor legítimo y el fisgón pasivo ilegal reciben los datos enviados por el remitente al mismo tiempo. Como se muestra en la Figura 2, bajo la premisa de que la calidad del canal del tercero fisgón pasivo ilegal es inferior a la del canal principal, es decir, los canales de las partes comunicantes legítimas deben tener una ventaja en calidad, sin depender de claves compartidas, la velocidad de transmisión no supera la capacidad segura . Bajo esta premisa, se puede lograr una comunicación secreta perfecta mediante un esquema de codificación de seguridad razonable. Además, la tecnología de transmisión segura con clave de capa física preconizada por Maurer requiere generar claves basadas en las características del canal. Aunque puede resolver el problema de la distribución y gestión de claves, sigue siendo necesario combinarla con la tecnología de cifrado de capa superior para lograr una comunicación segura. Se trata de un tipo de tecnología de comunicación segura entre capas. [0004] ZigBee es un protocolo de red de área local de bajo consumo basado en el estándar IEEE802.15.4 . La tecnología ZigBee es una tecnología de comunicación inalámbrica de corta distancia y bajo consumo. Se caracteriza por su corto alcance, baja complejidad, autoorganización, bajo consumo de energía y baja velocidad de transmisión de datos. Está indicada principalmente para su uso en los campos del control automático y el control remoto, y puede integrarse en diversos dispositivos. La tecnología ZigBee tiene potentes capacidades de conexión en red y puede formar redes en estrella, en árbol y en malla. La estructura de red adecuada puede seleccionarse en función de las necesidades reales del proyecto. Como se muestra en la figura 3, cuando se utiliza una topología en estrella (como un sistema doméstico inteligente inalámbrico y un sistema de supervisión agrícola inteligente inalámbrico), todas las comunicaciones se establecen entre nodos terminales ordinarios (como dispositivos terminales inalámbricos inteligentes) y un nodo de control central (como pasarelas inteligentes inalámbricas Between), el nodo de control central se denomina coordinador PAN.El nodo de control central es el controlador principal de toda la red ZigBee y también es el

Es un puente para la comunicación de red interna. Tiene una gran capacidad de almacenamiento y una gran potencia de cálculo, y puede funcionar con una fuente de alimentación estable durante mucho tiempo. La transmisión de datos de enlace ascendente y descendente puede realizarse entre el nodo terminal y el nodo de control central. Tiene bajo coste, poco espacio de almacenamiento, escasa potencia de cálculo y funciona con baterías. Y los nodos terminales sólo pueden enviar la información útil recopilada al nodo de control central, o recibir la información de control enviada por el nodo de control central. Si se requiere la transmisión de datos entre nodos terminales, debe ser reenviada a través del nodo de control central. [0005] Se puede observar que el nodo de control central de la red ZigBee y los nodos terminales tienen características típicas "asimétricas" en el suministro de recursos (como espacio de almacenamiento, potencia de cálculo y energía). Adopta una estrategia de control de la comunicación centralizada, y todas las comunicaciones están controladas por un nodo central. Existe una comunicación bidireccional entre el nodo terminal y el nodo de control central. Por lo general, el enlace de comunicación entre el nodo terminal y el nodo de control central se denomina enlace ascendente; el enlace de comunicación entre el nodo de control central y el nodo terminal se denomina enlace descendente.

Palabras clave: servidor de puerto serie